Botnet DDoS: empêcher votre réseau de se transformer en zombie

Un WAF en mode SaaS doté de capacités de protection anti-DDoS peut empêcher les réseaux de robots de perturber votre réseau

Définition du botnet

De nos jours, les botnets sont devenus l’un des dangers les plus répandus et sont en constante évolution en cybersécurité. Un botnet est un groupe d’ordinateurs connectés sur internet qui accomplissent une tâche tel qu’un cybercrime. Le pirate infecte alors les appareils avec un logiciel malveillant pour accéder aux appareils et obtenir un contrôle absolu.

Comment créer un réseau de zombies DDoS ?

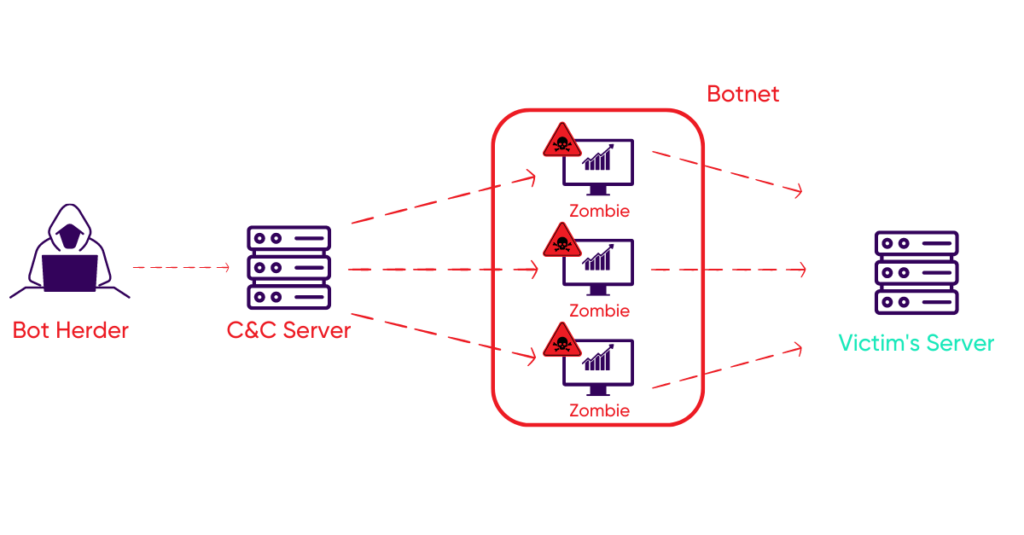

Par le passé, les pirates informatiques ou les propriétaires de botnets (appelés « bot herders ») avaient l’habitude de créer leurs propres botnets avec un serveur de commande et de contrôle (C&C) (Figure 1). Les botnets sont également appelés zombies car ils effectuent des actions malveillantes de manière robotisée. Les propriétaires de ces robots ont souvent tendance à exploiter une vulnérabilité dans une application ou un site web. Ils installent des logiciels malveillants comme des chevaux de Troie d’accès à distance (RAT) pour contaminer l’appareil et le prendre sous leur contrôle (et par ce biais atteindre vos données personnelles). Ils peuvent également effectuer des opérations de phishing pour diffuser un logiciel malveillant par courrier électronique et s’introduire dans l’appareil de l’utilisateur lorsque ce dernier clique sur un message de spam. Ensuite, les hackers organisent les appareils en un réseau de robots informatiques pour servir leurs enchères en effectuant des attaques de grande envergure.

Ensemble, la puissance de ces robots pourrait être équivalente à celle d’un superordinateur. Avec une telle armée de bots à leurs côtés, le hacker dispose désormais de plus de ressources, avec une plus forte puissance de calcul et peut orchestrer des attaques à plus grande échelle que ce qu’il était possible avec une seule machine.

Les attaquants utilisent ce botnet pour lancer des attaques par déni de service distribué (DDoS) afin d’extorquer de l’argent aux entreprises, d’effectuer des envois de spam pour voler de l’argent, pour du minage de cryptomonnaies, ou encore faire du credential stuffing, du hameçonnage, etc. Parfois, les attaquants utilisent une attaque de botnet simplement pour distraire la victime pendant qu’ils planifient un cybercrime plus sophistiqué. Ils peuvent aussi louer leurs botnets.

Le DDoS en tant que service

Aujourd’hui, avec l’émergence du DDoS en tant que service (également appelé services Booter), les attaquants créent des botnets et les louent à d’autres pour commettre des attaques DDoS. Ils peuvent être loués même par des novices sans expérience, en utilisant des services web, qui ressemblent à des applications web légitimes. Ils permettent aux clients de s’inscrire, de choisir un forfait approprié pour planifier leur attaque DDoS en fonction de leur budget, d’attaquer le vecteur ou le profil de la cible, et de passer une commande en quelques clics. Certains de ces services disposent même de programmes de fidélisation des clients, comme toute autre plateforme commerciale légitime. Sans compter qu’ils commercialisent leurs services sur des plateformes comme YouTube. L’essor de ce secteur sur le dark web est un facteur clé dans l’innovation et la concurrence croissantes entre les hackers.

Prix d’un Botnet DDoS

Le prix d’un DDoS en tant que service peut dépendre de la cible (par exemple, les hackers peuvent faire payer plus cher les institutions gouvernementales) et dépend également du type de protection que l’organisation cible peut avoir en place. Les différents scénarios impliqués dans une attaque DDoS et les ressources nécessaires pour la mener sont également des facteurs déterminants. Pour donner une idée, une attaque DDoS d’une durée de 10 800 secondes coûte au client environ 20 dollars de l’heure. Elle est peu coûteuse pour le client mais peut être dévastatrice pour la cible.

IoT botnet DDoS

Les dispositifs d’Internet des objets (IoT) présentent de nombreux avantages. Aujourd’hui, avec l’adoption croissante des dispositifs IoT, la nouvelle tendance des pirates informatiques est d’exploiter et d’infecter les dispositifs connectés à l’IoT comme les appareils ménagers intelligents, les adresses IP d’appareils photo, les moniteurs pour bébés, les voitures connectées, les appareils médicaux, etc. Ces dispositifs représentent une énorme opportunité pour les pirates informatiques car ils peuvent exploiter leurs faibles mesures de sécurité et leurs mauvaises pratiques en matière de mots de passe pour les intégrer dans leurs réseaux de zombies. L’aspect sécurité doit être pris en compte lors du développement de l’IOT.

La reconnaissance et la réduction des dénis de service distribués (attaques DDoS) constituent aujourd’hui un défi majeur. Découvrez notre protection anti-DDoS.

La plus grande attaque DDoS d’un botnet : Mirai

Mirai, qui est un malware qui se propage de lui-même, était un sujet qui a marqué l’actualité de 2016. Les botnets Mirai ont été utilisés pour lancer une série d’attaques DDoS parmi les plus importantes, dépassant 1 Tbps. La première attaque a été lancée contre l’hébergeur français OVH. Il a également été utilisé dans une attaque contre le blog sur la sécurité de l’information du célèbre journaliste Brian Krebs. Elle a également attaqué les serveurs du fournisseur de DNS, Dyn, faisant tomber ses sites dont Twitter, Netflix, etc. Ces botnets ont traqué, pénétré et réduit en esclavage plus de 600 000 dispositifs IOT vulnérables, tels que des caméras de surveillance, etc. Depuis ce tristement célèbre incident, plusieurs groupes de pirates ont réutilisé la version mutée du même code pour faire fonctionner leurs propres réseaux de zombies Mirai.

Cependant, il existe aussi de bons réseaux de zombies. Les chercheurs sont autorisés à créer leur propre machines de botnet. Par exemple, Seti@home, où « Seti » signifie Search for Extraterrestrial Intelligence. David Gedye a conçu ce projet pour utiliser un ensemble d’ordinateurs connectés à Internet qui écoutent les signaux des radiotélescopes depuis l’espace. Cela démontre comment la puissance d’un botnet peut être exploitée pour le bien de l’humanité et non dans le sens de l’attaque Mirai.

Néanmoins, vous devez apprendre aux gens à être plus défensifs et proactifs en n’ouvrant pas les courriers électroniques non fiables ou en ne téléchargeant pas de données sur des sites non fiables. La mise en place d’un système de sécurité solide avec un pare-feu d’application web SaaS doté de capacités de protection anti-DDoS peut empêcher les réseaux de robots de perturber votre réseau et l’empêcher de se transformer en zombie.